- A+

从技术原理上来详细剖析一下,VPN和目前包括 shadow socks,shadowsocksR v2ray和trojan的socks5类型的代理的优缺点。

VPN用户量大

中国翻墙用户绝大多数使用的工具还是VPN,从用户基数上来说占绝大多数,可能超过了50%。他们这些人基本上翻墙都是为了偶尔看看成人内容或者是敏感内容,翻墙之后获取信息的方向非常窄,简而言之就是依然使用vpn翻墙的用户的占比是非常大的。

除此之外,很多用户因为是轻度用户,偶尔才翻一次墙,查个资料之类的,这部分用户面临的问题是买了vpn之后经常遇到供应商跑路的情况,所以要频繁的更换廉价甚至免费的vpn,廉价甚至免费的vpn,往往更没有保障,速度又慢,经常掉线或者很快就被封锁了,然后供应商跑路的情况依然存在,所以目前从稳定性和安全性上来说,比较主流的翻墙方式依然是采用了socks5代理的shadowsocks、shadowsocksR、v2ray和trojan,虽然从绝对用户基数上来说,还是vpn占据主流。

socks代理是目前最好的选择

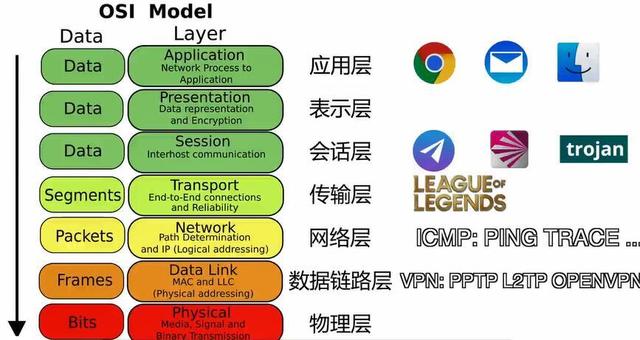

但是对于有长期和稳定翻墙需求的用户来说, socks代理的方式才是目前最好的选择,但是这里不得不提一下vpn对于socks5代理的方式,从原理上来讲有一定的优势,那就是能实现真正意义上的全局代理,甚至一些sucks5不转发的流量全部通通走代理,包括IcMP流量,VPn在网络层级中无限接近最底层,你可以简单理解为vpn建立了一个相当于虚拟网卡,你网络设备上几乎所有的流量都会被强制接管,甚至在第三方眼中你的IP都会变成 VPN服务器的IP。

从shadow socks、 v2ray到trojan则都是socks5代理,在网络层级中是在应用层的会话层,所以很多流量都无法代理,这就是为什么你开了shadowsocks全局也不能通过代理打游戏以及ping和trace这些ICMP指令无法通过代理的原因。

上面这张图是OSI模型,解释了数据在各层级中的流动,一个数据从最上方的第7层应用层产生,到最后最底层物理网络接口发到互联网的流程,大概就是这样子的。这里我拿你在Google上搜索一个关键字实际的应用来举例子:

首先你打开网络浏览器输入关键字,在最上面的第7层应用层通过HTTP协议发送到第6层表示层,表示曾把收到的数据翻译成机器语言发送到第5层会话层。会话层的作用是建立维护当前会话。

接下来到了第4层传输层,传输层的作用在于确定要使用的传输协议,并且添加对应的Google服务器的通讯端口。然后到了第三层网络层,数据到这里是为了添加Google的IP地址。

继续往下到了第二层数据链路层,在这里添加路由、MAC地址、通讯对象的MAC地址等,最底层的就是物理层,数据以比特流的形式,最终通过你的网络硬件传输给Google,Google返回查询接口之后发回数据,数据被接收之后是相反的方向流动,我就不罗嗦了。配合这个图下面我要讲的东西你就一目了然了。

网页浏览器,邮件服务器,文件传输这些跑在应用层,也就是最上层,包括了shadowsocks v2ray到trojan的这种 socks5类型的代理跑在第5层会话层,所以可以代理上面的应用层数据,游戏数据是直接通过传输层的协议TCP和udp进行通讯的,

所以不经过会话层也不需要表示层来解释,所以socks5代理正常情况下是不能加速游戏的,你打开了翻墙软件就算开了全局,也代理不了跑在传输层的游戏通讯数据,不过有些特别的工具可以通过虚拟网卡的方式实现强制接管流量。

比如说SSTAP、Proxifier,tun2socks等等这些,感兴趣的自行搜索,包括ping和trace等这些ICMP指令,都跑在第三层网络层,这也就是为什么你开了socks5代理之后,依然可以用ping来确定你本地计算机到代理服务器的通讯延迟RTT,而不是代理服务器到自己的RTT,因为层级更低,流量不通过socks5代理转发,你们知道vpn跑在哪儿吗?目前集中主流的vpn协议,PPTP、L2TP、OpenVpn和SSTP都跑在第二和第三层网络层和数据链路层。

所以vpn的一大优点就在于近乎所有的流量都能被代理,那么因为vpn具备这种真全局方式的代理的特点,就意味着你应该用vpn吗?当然不是,vpn的流量特征已经被GFW完美探测并且封锁了。vpn的功能是加密通讯,保证数据安全和用户隐匿性,设计原理就不是用来翻墙的,虽然可以用来翻墙,但是对于消除流量特征没有任何应对性可言。

现在依然能用的vpn主要都是海外的供应商,他们采取不断的更换Ip的方式来对抗gfw这样的结果就造成稳定性极差,并且相对比较贵。

wireguard

wireguard就是一个网络信息安全的专家搞出来的,设计原理其实就是为了进一步加强安全性,来对抗美国的棱镜计划,wire guard相比主流VPN有点特殊,微片工具主要是采用 TCP通讯协议, wire guard用的是udp,TCP和udp简单解释一下, Tcp协议需要本地和远程多次握手,并且建立长连接,并且验证每一次的通信,确保数据按照顺序到达并且处理,但是TCP容易被gfw通过发送reset包来阻断。

Udp工作方式是不管你对面有没有在听,我就发数据包,而且也不建立长连接,也没有通过时间戳来验证数据包完整性和顺序性的机制,你可以理解为TCP是两个人正常的之间在对话,Udp是一个瞎子,对着另外一个人乱喊乱叫,数据包也经常会搞丢,不搞丢的也有很多在整个地球绕来绕去,最后乱序到达。

而且wire guard因为采用的是udp通信协议,GFW用来封锁Ip的发送reset包这样的手段也不会对udp产生影响,反而导致GFW无法通过有效手段来封锁wire guard,但是udp流量被QoS限速是个极为普遍的情况,简单来说就是wire guard感觉像是采用了一种小众的方式,看似巧妙的实现了翻墙,但是跟其他的VPN一样特征非常明显,并且你能用不代表说好用,你好用不代表别人能用,今天可能还能挺快的,明天可能开个网页都困难。

所以我的结论是wire guard不适合翻墙,也不应该用于翻墙,就算能用也仅仅是因为太小众,GFW懒得鸟你,我不是说不能用wire guard,只是不推荐。

v2ray代理推荐:点击注册