- A+

所属分类:生活消费

浏览器快捷方式被劫持怎么办

最近因为office激活失效了就用了一个小马激活,还真好用,结果就是第二天发现Chrome主页被改了,发现是快捷方式的属性中的目标位置被添加了一段代码“hao.quu”这类的。于是删除了多出来的代码,结果第二天这段代码还是出现了。

并且在桌面生成了一个浏览器的图标,删除了第二天又出来了。修改注册表什么的试过了,并不能有效的控制病情。

如果通过安全卫士、安全管家、百度全家桶还是不能解决,也查不出病毒,那么只有一种情况了

这是wmi下的脚本宿主,利用WMI中的永久事件消费者ActiveScriptEventConsumer(简称ASEC)实现的#三无后门#”…

彻底解决方案

要查看WMI事件,请自寻下载WMITool并安装,注意不要安装带病毒的了,得不偿失。

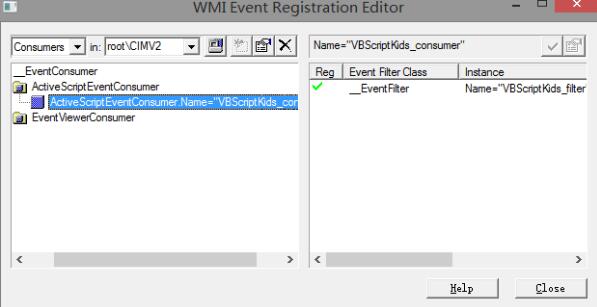

安装后打开WMI event viewer,点击左上角register for events,弹出Connect to namespace框,填入“root\CIMV2”,确定,出现下图:

这个叫“VBScriptKids_consumer”的脚本(学名:ActiveScriptEventConsumer)就是我们要找的流氓,右键删除应该就能解决了!

哦,不要忘了把被改过的快捷方式改回去。

如何查找这些快捷方式?

建议到此目录下查看C:\Users\用户名\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch

使用修改日期排序,最近被修改的快捷方式,基本都是受害者。